arp.duplicate-address-detected

規則偵測ARP攻擊

何斯慕 William Ho

- 恆逸教育訓練中心-資深講師

- 技術分類:資訊安全

網路監聽(Sniffing)或中間人攻擊(Man in the Middle)是攻擊者將自己主機置於用戶端和伺服器之間,用來擷取任何透過網路傳送的封包流量,竊取網路所有重要及敏感的資訊,攔截資訊內容包含登入帳號、密碼、文件檔案內容等形式。

位址解析通訊協定(ARP)將IP位址對映到MAC硬體位址。 在ARP毒化攻擊(ARP Poisoning)攻擊中,利用ARP欺騙(ARP Spoofing)的方法由攻擊者發送假造的ARP封包到網路上,將IP目標系統的MAC位址更改為其攻擊者主機的MAC位址。目標系統的所有流量封包現在都將發送給攻擊者的機器,攻擊者可以監聽攔截網路中的封包資訊。可同時在網路上偽造多個設備,將其所有流量封包全部皆轉向攻擊者的主機,當攻擊者複製兩方之間的封包資料流,並且對其中一方或多方重新執行封包資料流時,即可進行重新執行攻擊(Replay Attack)。攻擊者也可將ARP封包導向到錯誤不存在的MAC位址以達到阻斷服務攻擊(denial-of-service)的目的。

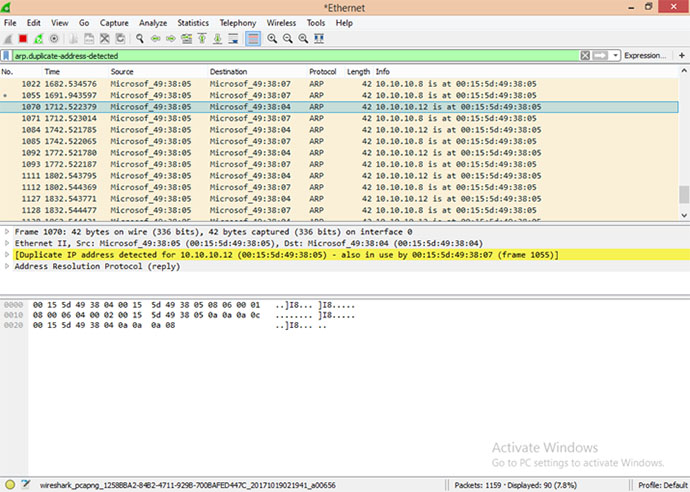

您可以使用Wireshark軟體透過篩選條件查找“配置的重複IP位址”的警告訊息,在Wireshark視窗中檢測到ARP毒化攻擊。擷取網路的封包流量後,管理員可以使用過濾器篩選arp.duplicate-address-detected條件。 具有這些訊息的封包如下圖所示。 這是網路上嘗試ARP攻擊的徵兆。

案例分析:

-

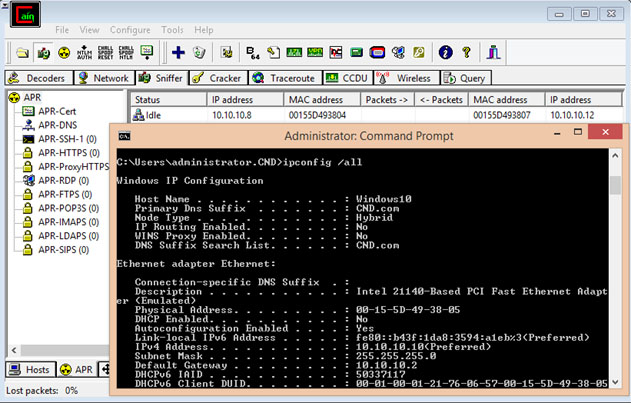

攻擊者主機10.10.10.10使用Cain & Abel 進行ARP毒化攻擊

-

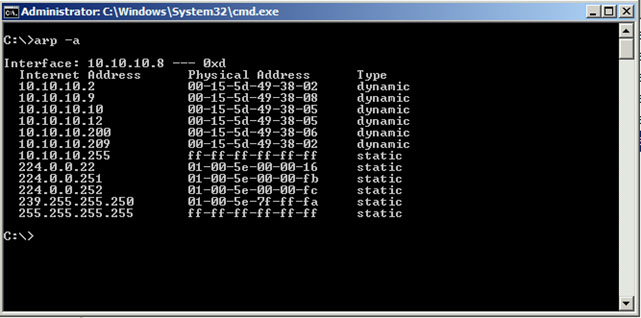

目標系統主機10.10.10.8 ARP快取遭毒化

-

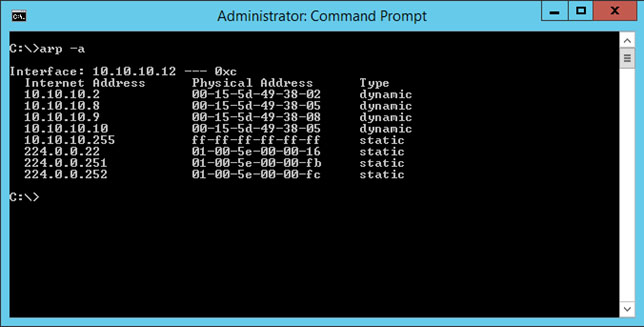

目標系統主機10.10.10.12 ARP快取遭毒化

-

使用Wireshark軟體進行偵測ARP攻擊

網路監控與分析是網路管理員非常重要的日常任務。它為網路提供了額外的安全,包括分析網路效能和流量特徵,善用工具用以檢測網路中的異常活動和分析網路中各種類型的攻擊,是資安人員不可欠缺的技能